Большинство злоумышленников не заморачиваются с изощрёнными методами кражи паролей. Они берут легко угадываемые комбинации. Около 1% всех существующих на данный момент паролей можно подобрать с четырёх попыток.

В Telegram-канале «Лайфхакер» только лучшие тексты о технологиях, отношениях, спорте, кино и многом другом. Подписывайтесь!

В нашем Pinterest только лучшие тексты об отношениях, спорте, кино, здоровье и многом другом. Подписывайтесь!

Как такое возможно? Очень просто. Вы пробуете четыре самые распространённые в мире комбинации: password, 123456, 12345678, qwerty. После такого прохода в среднем открывается 1% всех «ларчиков».

Допустим, вы попадаете в те 99% пользователей, чей пароль не столь прост. Даже в таком случае необходимо считаться с производительностью современного программного обеспечения для взлома.

Бесплатная программа John the Ripper, находящаяся в свободном доступе, позволяет проверять миллионы паролей в секунду. Отдельные образцы специализированного коммерческого ПО заявляют о мощности в 2,8 миллиарда паролей в секунду.

Изначально программы для взлома прогоняют список из статистически наиболее распространённых комбинаций, а затем обращаются к полному словарю. С течением времени тенденции пользователей в выборе паролей могут слегка меняться, и эти изменения учитываются при обновлении таких списков.

Со временем всевозможные веб-сервисы и приложения решили принудительно усложнить пароли, создаваемые пользователями. Добавились требования, согласно которым пароль должен иметь определённую минимально длину, содержать цифры, верхний регистр и специальные символы. Некоторые сервисы отнеслись к этому настолько серьёзно, что придумывать пароль, который приняла бы система, приходится реально долго и нудно.

Ключевая проблема в том, что практически любой пользователь не генерирует действительно устойчивый к подбору пароль, а лишь пытается по минимуму удовлетворить требования системы к составу пароля.

В результате получаются пароли в стиле password1, password123, Password, PaSsWoRd, password! и невероятно непредсказуемый [email protected]

Представьте, что вам нужно переделать пароль spiderman. С большой вероятностью он примет вид наподобие $pider_Man1. Оригинально? Тысячи людей изменят его по такому же, либо очень схожему алгоритму.

Если взломщик знает эти минимальные требования, то ситуация лишь усугубляется. Именно по этой причине навязанное требование к усложнению паролей далеко не всегда обеспечивает лучшую безопасность, а зачастую создаёт ложное чувство повышенной защищённости.

Чем легче пароль для запоминания, тем более вероятно его попадание в словари программ-взломщиков. В итоге получается так, что действительно надёжный пароль просто невозможно запомнить, а значит, его нужно где-то фиксировать.

По мнению экспертов, даже в нашу эпоху цифровых технологий люди по-прежнему могут полагаться на листочек бумаги с записанными на нём паролями. Такой лист удобно держать в скрытом от посторонних глаз месте, например в кошельке или бумажнике.

Впрочем, лист с паролями не решает проблему. Длинные пароли тяжело не только помнить, но и вводить. Ситуацию усугубляют виртуальные клавиатуры мобильных устройств.

Взаимодействуя с десятками сервисов и сайтов, многие пользователи оставляют за собой вереницу идентичных паролей. Они пытаются использовать один и тот же пароль для каждого сайта, полностью игнорируя риски.

В данном случае некоторые сайты выступают в роли няньки, принуждая усложнять комбинацию. В итоге пользователь просто не может вспомнить, каким образом ему пришлось видоизменить свой стандартный единый пароль для данного сайта.

Масштаб проблемы получилось полностью осознать в 2009 году. Тогда из-за дыры в безопасности хакеру удалось украсть базу логинов и паролей RockYou.com — компании, издающей игры на Facebook. Злоумышленник поместил базу в открытый доступ. Всего в ней содержалось 32,5 миллиона записей с именами пользователей и паролями к аккаунтам. Утечки случались и ранее, но масштабность именно этого события показала картину целиком.

Самым популярным паролем на RockYou.com оказалась комбинация 123456. Её использовали почти 291 000 людей. Мужчины до 30 лет чаще предпочитали сексуальную тематику и пошлости. Более взрослые люди обоих полов зачастую обращались к той или иной сфере культуры при выборе пароля. Например, Epsilon793 кажется не таким уж плохим вариантом, вот только эта комбинация была в Star Trek. Семизначный 8675309 встречался много раз, потому что этот номер фигурировал в одной из песен Tommy Tutone.

На самом деле создание надёжного пароля — задача простая, достаточно составить комбинацию из случайных символов.

Вы не сможете создать идеально случайную комбинацию в математическом понимании в своей голове, но от вас это и не требуется. Существуют специальные сервисы, генерирующие действительно случайные комбинации. К примеру, random.org может создавать такие пароли:

- mvAWzbvf;

- 83cpzBgA;

- tn6kDB4T;

- 2T9UPPd4;

- BLJbsf6r.

Это простое и изящное решение, особенно для тех, кто использует менеджер для хранения паролей.

К сожалению, большинство пользователей продолжают использовать простые ненадёжные пароли, игнорируя при этом даже правило «разные пароли для каждого сайта». Для них удобство стоит выше, чем безопасность.

Ситуации, при которых сохранность пароля может быть под угрозой, можно разделить на 3 большие категории:

- Случайные, при которых пароль пытается узнать знакомый вам человек, опираясь на известную ему информацию о вас. Зачастую такой взломщик хочет лишь подшутить, узнать что-то о вас либо подгадить.

- Массовые атаки, когда жертвой может стать абсолютно любой пользователь тех или иных сервисов. В данном случае используется специализированное ПО. Для атаки выбираются наименее защищённые сайты, позволяющие многократно вводить варианты пароля за короткий промежуток времени.

- Целенаправленные, сочетающие в себе получение наводящих подсказок (как в первом случае) и использование специализированного ПО (как при массовой атаке). Здесь речь идёт о попытке заполучить действительно ценную информацию. Защититься поможет только достаточно длинный случайный пароль, на подбор которого уйдёт время, сравнимое с длительностью вашей жизни.

Как видите, жертвой может стать абсолютно любой человек. Утверждения типа «мой пароль не будут красть, потому что я никому я нужен» не актуальны, потому что вы можете попасть в подобную ситуацию совершенно случайно, по стечению обстоятельств, без каких-либо видимых причин.

Еще серьёзнее стоит относиться к защите паролей тем, кто обладает ценной информацией, связан с бизнесом либо находится с кем-то в конфликте на финансовой почве (например, раздел имущества в процессе развода, конкуренция в бизнесе).

В 2009 году Twitter (в понимании всего сервиса) был взломан лишь потому, что администратор использовал в качестве пароля слово happiness. Хакер подобрал его и разместил на сайте Digital Gangster, что привело к угону аккаунтов Обамы, Бритни Спирс, Facebook и Fox News.

Акронимы

Как и в любом другом аспекте жизни, нам всегда приходится искать компромисс между максимальной безопасностью и максимальным удобством. Как найти золотую середину? Какая стратегия генерации паролей позволит создавать надёжные комбинации, которые можно без проблем запомнить?

На данный момент наилучшим сочетанием надёжности и удобства является конвертация фразы или словосочетания в пароль.

Выбирается набор слов, который вы всегда помните, а в качестве пароля выступает комбинация первых букв из каждого слова. К примеру, May the force be with you превращается в Mtfbwy.

Однако, поскольку в качестве изначальных фраз будут использоваться самые известные, программы со временем получат эти акронимы в свои списки. Фактически акроним содержит только буквы, а потому объективно менее надёжен, чем случайная комбинация символов.

Избавиться от первой проблемы поможет правильный выбор фразы. Зачем превращать в пароль-акроним всемирно известное выражение? Вы наверняка помните какие-то шутки и высказывания, которые актуальны только среди вашего близкого окружения. Допустим, вы услышали очень запоминающуюся фразу от бармена в местном заведении. Используйте её.

И всё равно вряд ли сгенерированный вами пароль-акроним будет уникальным. Проблема акронимов в том, что разные фразы могут состоять из слов, начинающихся с одинаковых букв и расположенных в той же последовательности. Статистически в различных языках наблюдается повышенная частотность появления определённых букв в качестве начинающих слова. Программы учтут эти факторы, и эффективность акронимов в изначальном варианте понизится.

Подбор паролей длиной 12 символов и выше

Автор: NETMUX

Что я подразумеваю, когда говорю о взломе пароля длиной 12 и более символов? Я утверждаю, что при помощи современного оборудования, например, данной «бюджетной» установки, мы можем почти наверняка расшифровать быстрый хеш, например, MD5, NTLM, SHA1 и т. д. за разумное время. На практике подбор в лоб последовательностей длиной 8 и более символов бесперспективен в случае с распространенными алгоритмами хеширования. Когда же мы касаемся особенностей национального языка и человеческой психологии (например, среднее английское слово длиной 4.79 символа, а люди предпочитают использовать несколько слов при составлении паролей размером 10 и более символов), то здесь уже открываются более интересные возможности с точки зрения подбора подобных паролей. Более подробно о различных инструментах подбора рассказано в книге Hash Crack.

Почему пароли длиной 12 и более символов уязвимы?

Люди, создающие пароли длиной 10 и более символов вручную, как правило, используют стандартные слова и фразы. Почему? Потому что запомнить пароль «horsebattery123» намного проще, чем «GFj27ef8%k$39». Здесь мы сталкиваемся с инстинктом следования по пути наименьшего сопротивления, который, в случае с созданием паролей, будет проявлен до тех пор, пока менеджеры паролей не станут использоваться более массово. Я согласен, что серия рисунков, посвященная устойчивости пароля, вполне имеет право на жизнь, но только в случае небыстрыми алгоритмами хеширования, наподобие bcrypt. В этой статье будут показаны примеры атак типа Combo (когда комбинируются элементы словаря) и Hybrid (когда к атаке типа Combo добавляется прямой перебор) при помощи утилиты Hashcat, которые, надеюсь, расширят ваш арсенал. В примерах ниже будет продемонстрировано, как злоумышленник может эффективно перебрать пространство ключей и взломать пароли, которые на первый взгляд кажутся устойчивыми.

Базовая информация об атаках типа Combo и Hybrid

Комбинационная атака (Combo): комбинируются все элементы из двух словарей.

Пример Входные данные: dictionary1.txt dictionary2.txt Комбинации паролей: pass => password, passpass, passlion word => wordpass, wordword, wordlion lion => lionpass, lionword, lionlion

Гибридная атака (Hybrid): представляет собой атаку по словарю с примесью комбинаций сгенерированных по определенному шаблону.

Пример Входные данные: dictionary.txt ?u?l?l Комбинации паролей: pass => passAbc, passBcd, passCde word => wordAbc, wordBcd, wordCde lion => lionAbc, lionBcd, lionCde

Примечание 1: Последовательность генерации паролей не совсем точна и приведена для описания общей идеи.

Примечание 2: Более подробные объяснения приведены на сайте Hashcat.

Комбинационная атака

Рассмотрим комбинационную атаку с использованием словаря, состоящим из 10 тысяч наиболее употребительных слов в порядке убывания популярности. Анализ проводился при помощи N-грамм и частотного анализа на базе триллионного сборника, собранного поисковой системой Google.

Рассмотрим пример двух случайно выбранных слов, соединенных в пароль длиной 16 символов, например shippingnovember и осуществляем комбинационную атаку на данный пароль, если бы использовался алгоритм MD5:

Пример hashcat -a 1 -m 0 hash.txt google-10000.txt google-10000.txt

При переборе всех комбинаций, состоящих из слов, соединенных друг с другом, при помощи современных аппаратных средств пароль взламывается менее чем за одну секунду. При работе с другими, более медленными, алгоритмами пароль также подбирается за разумное время.

Рисунок 1: Время подбора пароля shippingnovember при помощи комбинационной атаки

Критики могут возразить, мол, если вначале каждого слова сделать заглавные буквы или добавить цифру или специальный символ, то новый пароль (например, ShippingNovember) будет более устойчив. Проверим эту теорию на практике и скомбинируем словарь google-10000 в единый большой массив паролей при помощи утилиты combinator.bin, что позволит нам комбинировать полученные слова в сочетании с правилами.

Пример combinator.bin google-10000.txt google-10000.txt > google-10000-combined.txt

Теперь, когда у нас есть словарь комбинаций, мы добавляем правила с целью подбора модифицированного пароля (ShippingNovember).

Пример hashcat -a 0 -m 0 hash.txt google-10000-combined.txt -r best64.rule

Рисунок 2: Время подбора пароля ShippingNovember при помощи словаря комбинаций и правил

Новый пароль расшифрован за 28 секунд. Схожим образом добавляются правила, учитывающие специальные символы, различное местонахождение комбинации и так далее. Думаю, вы уловили суть.

Пароли из 3 слов

Используя созданный словарь комбинаций, попробуем подобрать пароль из трех слов, например «securityobjectivesbulletin», при помощи комбинационной атаки.

Пример

hashcat -a 1 -m 0 hash.txt google-10000-combined.txt google-10000.txt

Рисунок 3: Время подбора пароля securityobjectivesbulletin

Схожий пароль с добавлением других символов взломается чуть медленнее. Улавливаете тенденцию?

Пароли из 4 слов

Теперь рассмотрим взлом паролей, состоящих из четырех слов (пример: «sourceinterfacesgatheredartists»). В этом случае пространство ключей увеличивается до 10.000.000.000.000.000 кандидатов, но в итоге подбор занимает разумное время. В основном из-за того, что используется алгоритм MD5. Мы создаем новый словарь комбинаций и осуществляем комбинированную атаку при помощи Hashcat.

Пример hashcat -a 1 -m 0 hash.txt google-10000-combined.txt google-10000-combined.txt

Рисунок 4: Время подбора пароля sourceinterfacesgatheredartists

Процесс перебора при помощи современных аппаратных средств мог занять 4 дня, но правильный кандидат был найден в течение 5 часов 35 минут. Добавление цифр или специальных символов сделало бы пароль вне нашей досягаемости, но использование лишь четырех случайных слов делает пароль уязвимым.

Гибридная атака

Гибридные атаки требуют большей находчивости, но когда нужный шаблон найден, находка становится сродни золотому слитку. Особенно незабываемые ощущения доставляет прокрутка расшифрованных паролей в терминале.

Атака по словарю Google-10000 + маска

В первом примере мы будем использовать тот же словарь из 10 тысяч наиболее встречающихся слов в качестве базы для генерации кандидатов для перебора. Затем мы воспользуемся пакетом утилит PACK (Password Analysis and Cracking Kit) и словарем hashesorg251015.txt с сайта weakpass.com. Я выбрал именно этот словарь из-за высокого рейтинга успешности и относительно небольшого размера. Мы будем изучать словарь hashesorg и по результатам анализа создадим маски на базе наиболее популярных паролей, ограниченных определенных набором символов. Эти маски будут использоваться в начале и в конце базовых слов из словаря google-10000.txt.

Пример

Вначале сгенерируем статистику по маскам на базе паролей длиной 5-6 символов и запишем результаты в отдельный файл (учтите, что процесс генерации может занять некоторое время).

python statsgen.py hashesorg251015.txt —minlength=5 —maxlength=6 —hiderare -o hashesorg_5or6.masks

Затем преобразуем маски в формат Hashcat (файл .hcmasks) для последующего использования в гибридных атаках.

python maskgen.py hashesorg_5or6.masks —optindex -o hashesorg_5or6.hcmask

Далее в режиме 6 в качестве параметров указывает словарь и набор масок. Алгоритм перебора будет выглядеть следующим образом: берется первая маска и комбинируется с каждым словом из словаря, затем вторая маска, третья и так далее, пока не закончится весь перечень масок. Некоторые атаки могут заканчиваться очень быстро, некоторые осуществляются чуть дольше. Во время тестирования будем подбирать пароль «environmentsqaz472»

Пример hashcat -a 6 -m 0 hash.txt google-1000.txt hashesorg_5or6.hcmask

Рисунок 5: Время перебора пароля environmentsqaz472

Подбор занял около 20 минут. Вначале мы добрались до маски ?l?l?l?d?d?d, а затем в течение 14 взломали пароль.

Атака на базе словаря Rockyou + Rockyou-1-60.hcmask

Теперь воспользуемся набором масок, который идет в комплекте с утилитой Hashcat и сгенерирован на основе паролей из набора Rockyou. Данный набор масок разбит на отдельные порции, которые с возрастанием диапазона номеров возрастают по размеру. Размер, как я предполагаю, возрастает из-за процента паролей, на базе которых сгенерирована конкретная порция масок. Мы будем использовать файл с именем rockyou-1-60.hcmask, поскольку там наиболее ходовые маски, которые хорошо зарекомендовали себя при гибридных атаках. Этот набор масок мы будем комбинировать с паролями из словаря Rockyou. В случае с другими словарями будьте осторожны и используйте файлы не слишком большого размера. Иначе атака будет занимать СЛИШКОМ много времени. Обычно я пользуюсь словарями размером менее 500 Мб (и даже меньше) и добавляю маски в начале и в конце слов. Берем случайный пароль «sophia**!» из словаря Rockyou и в начало добавляем случайную дату «1996». В итоге получаем пароль 1996sophia**!. Во время тестов каждая маска будет комбинироваться с элементом словаря Rockyou.

Пример hashcat -a 7 -m 0 hash.txt rockyou-1-60.hcmask rockyou.txt

Рисунок 5: Время подбора пароля 1996sophia**!

Во время перебора через несколько минут дело дошло до маски ?d?d?d?d. Данный пример показан с целью демонстрации процесса и эффективности гибридных атак. Файл rockyou-1-60.hcmask содержит 836 масок, сгенерированных на базе наиболее часто встречающихся паролей из словаря rockyou.txt. Если вам мало этого набора, в комплекте с Hashcat идут все маски, сгенерированные на базе остальных паролей.

Первые 5 символов + маска

Теперь создадим новый словарь и набор масок. Мы уже знаем, что среднее английское слово занимает 4.79 символов, и поэтому будем создавать словарь, содержащий элементы не более 5 символов. Данный словарь будет сгенерирован на базе файла rockyou.txt, где у каждого элемента будут отрезаны первые 5 знаков. Далее удаляются дубликаты, и полученный список сортируется и помещается в файл first5_dict.txt. Полученный словарь занимает 18 МБ, что слишком мало для атаки на быстрый алгоритм MD5, но вполне приемлемо для более медленного хеша.

Пример cut -c 1-5 rockyou.txt | sort -u > first5_dict.txt

Затем мы будем комбинировать элементы словаря first5_dict.txt и маски из файла rockyou-1-60, который идет в комплекте с Hashcat. Некоторые кандидаты будут менее 12 символов, но вы можете исключить маски, длиной менее 7 символов и создать новый файл с расширением .hcmask. Вновь берем случайный пароль Alty5 из файла first5_dict.txt и добавим случайную последовательность цифр 9402847. В итоге получаем пароль Alty59402847.

Пример hashcat -a 6 -m 0 hash.txt first5_dict.txt rockyou-1-60.hcmask

Рисунок 6: Время подбора пароля Alty59402847

Эта атака особенно эффективна против пользователей, которые любят пароли, где распространенное слово сочетается с цифрами в целях рандомизации. Подобный пароль подбирается в течение 30 минут.

Прямая атака по маске на пароль 12 и более символов

Я понимаю, что данный тип атак не относится к гибридным, но, тем не менее, использование 12 символьных и более масок все еще дает результаты особенно, если пользоваться утилитой PACK. Атака на пароль, закодированный определенным алгоритмом хеширования, может быть запланирована длительностью 1 день (86400 секунд) с учетом скорости аппаратных средств. Вначале нужно измерить скорость перебора, исходя из возможностей вашего оборудования, при помощи команды hashcat -b -m #type прямо в терминале. Быстро разберем создание масок для атаки на пароли длиной 12-15 символов при помощи утилиты PACK. Для генерации масок вновь воспользуемся словарем rockyou.txt, но вначале оценим скорость перебора хешей md5.

Пример (md5) hashcat —b —m 0 Рисунок 7: Оценка скорости перебора хешей md5

По результатам тестирования выяснилось, что скорость перебора — 76,000,000,000 ключей в секунду. Далее создаем набор масок на базе словаря rockyou.txt при помощи утилиты PACK.

Пример python statsgen.py rockyou.txt -o rockyou.masks

Теперь создаем файл hcmask, при помощи которого часть паролей длиной 12-15 символов будут перебираться в течение 1 дня (86400 секунд).

Пример

Рисунок 8: Процедура подбора паролей по маске

Затем мы можем запустить серию атак по маскам, используя файл rockyou_12-15.hcmask, для перебора хешей md5. Промежуточные переборы будут завершаться спустя 1 день.

Пример hashcat -a 3 -m 0 hash.txt rockyou_12-15.hcmask

Заключение

Как вы могли убедиться, пароли длиной 12 символов не являются настолько неуязвимыми. Требуется лишь немного хитрости и творчества для выработки правильной стратегии перебора. Кроме того, не думайте, что если пароль более 11 символов, то ваш любимый онлай-сервис захеширует все правильно. Спасибо компании Yahoo. Я надеюсь, что примеры выше убедили вас, что нужно использовать пароли несколько сложнее, чем просто комбинация случайных слов в нижнем регистре. Другие доказательства приведены в статье моего друга Троя Ханта. Если вы достаточно умны, то начнете использовать приложение-менеджер, например, 1Password или Keepass, предназначенное для генерации и хранения паролей. Кроме того, я бы хотел упомянуть микроблог Dumpmon, где можно поискать хеши в исследовательских целях.

Напоследок хочу привести следующую цитату: «Успешный кибер-генерал перед началом проникновения в систему выполняет множество вычислений в терминале» (CyberSunTzu).

Обратный способ

Выходом может стать обратный способ генерации. Вы создаёте в random.org совершенно случайный пароль, после чего превращаете его символы в осмысленную запоминающуюся фразу.

Часто сервисы и сайты дают пользователям временные пароли, представляющие собой те самые идеально случайные комбинации. Вы захотите сменить их, потому что не сможете запомнить, но стоит чуть приглядеться, и становится очевидно: пароль помнить и не нужно. Для примера возьмём очередной вариант с random.org — RPM8t4ka.

Хоть он и кажется бессмысленным, но наш мозг способен находить некие закономерности и соответствия даже в подобном хаосе. Для начала можно заметить, что первые три буквы в нём заглавные, а следующие три — строчные. 8 — это дважды (по-английски twice — t) 4. Посмотрите немного на этот пароль, и вы обязательно найдёте собственные ассоциации с предложенным набором букв и цифр.

Если вы можете запоминать бессмысленные наборы слов, то используйте это. Пусть пароль превратится в revolutions per minute 8 track 4 katty. Подойдет любая конвертация, на которую лучше «заточен» ваш мозг.

Случайный пароль — это золотой стандарт в информационной безопасности. Он по определению лучше, чем любой пароль, придуманный человеком.

Минус акронимов в том, что со временем распространение такой методики снизит её эффективность, а обратный метод останется столь же надёжным, даже если все люди земли будут использовать его тысячу лет.

Случайный пароль не попадёт в список популярных комбинаций, а злоумышленник, использующий метод массовой атаки, подберёт такой пароль только брутфорсом.

Берём несложный случайный пароль, учитывающий верхний регистр и цифры, — это 62 возможных символа на каждую позицию. Если сделать пароль всего лишь 8-значным, то получаем 62 ^ 8 = 218 триллионов вариантов.

Даже если количество попыток в течение определённого временного промежутка не ограничено, самое коммерческое специализированное ПО с мощностью 2,8 миллиарда паролей в секунду потратит в среднем 22 часа на подбор нужной комбинации. Для уверенности добавляем в такой пароль всего 1 дополнительный символ — и на его взлом понадобятся уже многие годы.

Случайный пароль не является неуязвимым, так как его можно украсть. Вариантов множество, начиная от считывания ввода с клавиатуры и заканчивая камерой за вашим плечом.

Хакер может ударить по самому сервису и достать данные непосредственно с его серверов. При таком раскладе от пользователя ничего не зависит.

Общие традиционные советы

Перед тем, как перейти к оригинальным методам создания и запоминания пароля, расскажем об общеизвестных советах:

- Пароль должен иметь длину не менее 12 символов. Не секрет, что чем больше пароль, тем сложнее его взломать. Пароль длиной от 12 символов надежно защитит ваши учетные записи от любых нападок хакеров.

- Используйте цифры, символы, заглавные буквы. Утилиты для брутфорса подберут пароль вроде «catsanddogs» относительно быстро, а с паролем «[email protected]$123» уже не справятся.

- Не используйте слова. Старайтесь избегать использования обычных словарных слов в пароле. Бессвязный набор букв значительно сильнее, чем какое-либо конкретное слово, даже длинное.

С банальностями закончили, переходим к простым, эффективным и малоизвестным способам.

Единая надёжная основа

Итак, мы добрались до главного. Какую тактику с использованием случайного пароля применять в реальной жизни? С точки зрения баланса надёжности и удобства хорошо покажет себя «философия одного надёжного пароля».

Принцип заключается в том, что вы используете одну и ту же основу — супернадёжный пароль (его вариации) на самых важных для вас сервисах и сайтах.

Запомнить одну длинную и сложную комбинацию по силам каждому.

Ник Берри, консультант по вопросам информационной безопасности, допускает применение такого принципа при условии, что пароль очень хорошо защищён.

Не допускается присутствие вредоносного ПО на компьютере, с которого вы вводите пароль. Не допускается использование этого же пароля для менее важных и развлекательных сайтов — им вполне хватит более простых паролей, так как взлом аккаунта здесь не повлечёт каких-то фатальных последствий.

Понятно, что надёжную основу нужно как-то изменять для каждого сайта. В качестве простого варианта вы можете добавлять в начало одну букву, которой заканчивается название сайта или сервиса. Если вернуться к тому случайному паролю RPM8t4ka, то для авторизации в Facebook он превратится в kRPM8t4ka.

Злоумышленник, увидев такой пароль, не сможет понять, каким образом генерируется пароль к вашему банковскому аккаунту. Проблемы начнутся, если кто-то получит доступ к двум или более вашим паролям, сгенерированным таким образом.

Где хранить пароли

Важный вопрос: как хранить пароли. Пароли не должны быть легкой добычей, поэтому следует побеспокоиться об их сохранности.

Если пользователь самостоятельно создает пароли, то лучше их хранить дома, а не на устройствах в виде незашифрованного текстового файла. В случае утечки, все имеющиеся пароли станут скомпрометированными.

Пароль запишите на отдельном листочке или в блокнот, храните их не около компьютера, а немного подальше, например, в тумбочке или в какой-нибудь папке. Шансы, что в дом проникнет вор невелики, потому что сейчас главная опасность подстерегает пользователя в интернете.

Если пользователь использует менеджер паролей, ему стоит обратить внимание на сохранность «Базы паролей» — одного из элементов программы. База паролей зашифрована, злоумышленник не сможет получить к ней доступ без ввода мастер-пароля.

Часть программ хранят базы паролей локально на ПК, например, KeePass, другие приложения, например, LastPass сохраняют эти данные на сервере в интернете. Исходя из этого, нужно позаботится о сохранности базы паролей.

Подробнее:

- KeePass — безопасное хранение паролей

- Надежный диспетчер паролей: как он выглядит и какие функции должен иметь

Онлайн решения более удобны для пользователя в плане комфорта, а офлайн программы более надежны в плане безопасности. Онлайн менеджеры паролей синхронизированы между устройствами, а в офлайновых приложениях пароли актуальны после авторизации на конкретном устройстве. Локальные сейфы хорошо подходят для важных паролей, например, от онлайн-банкинга или платежных сервисов.

На компьютере неожиданно могут возникнуть серьезные проблемы, из-за которых приходится срочно переустанавливать операционную систему. В этом случае, можно потерять все данные пользователя, в том числе базы менеджера паролей.

В таком случае, необходимо заранее создавать копии базы паролей, хранящиеся в разных местах: на компьютере, в облаке, на USB-флешке и т. п., или дополнительно использовать функцию резервного копирования важных данных на диске компьютера.

В этом случае база паролей не будет утеряна из-за форс-мажорных обстоятельств. Не забывайте копировать оригинальную базу данных, после внесения в нее изменений: добавление новых паролей.

Секретный вопрос

Некоторые угонщики вообще игнорируют пароли. Они действуют от лица владельца аккаунта и имитируют ситуацию, когда вы забыли свой пароль и хотите восстановить его по секретному вопросу. При таком сценарии он может изменить пароль по собственному желанию, а истинный владелец потеряет доступ к своему аккаунту.

В 2008 году некто получил доступ к электронной почте Сары Пэйлин, губернатора штата Аляска, а на тот момент ещё и кандидата в президенты США. Взломщик ответил на секретный вопрос, который звучал так: «Где вы познакомились с мужем?».

Через 4 года Митт Ромни, также являвшийся кандидатом в президенты США в то время, потерял несколько своих аккаунтов на различных сервисах. Кто-то ответил на секретный вопрос о том, как зовут питомца Митта Ромни.

Вы уже догадались о сути.

Нельзя использовать в качестве секретного вопроса и ответа публичные и легко угадываемые данные.

Вопрос даже не в том, что эту информацию можно аккуратно выудить в интернете или у приближённых персоны. Ответы на вопросы в стиле «кличка животного», «любимая хоккейная команда» и так далее прекрасно подбираются из соответствующих словарей популярных вариантов.

В качестве временного варианта можно использовать тактику абсурдности ответа. Если просто, то ответ не должен иметь ничего общего с секретным вопросом. Девичья фамилия матери? Димедрол. Кличка домашнего животного? 1991.

Впрочем, подобный приём, если найдёт широкое распространение, будет учтён в соответствующих программах. Абсурдные ответы зачастую стереотипные, то есть какие-то фразы будут встречаться гораздо чаще других.

На самом деле нет ничего страшного в том, чтобы использовать реальные ответы, нужно только грамотно выбирать вопрос. Если вопрос нестандартный, а ответ на него известен только вам и не угадывается с трёх попыток, то всё в порядке. Плюс правдивого ответа в том, что вы не забудете его со временем.

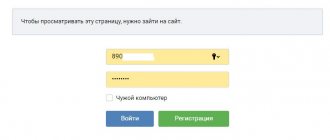

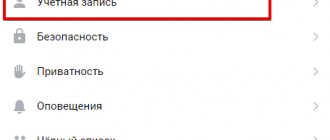

Как поставить пароль на ПК

Можно ли поставить пароль на ВК на компьютере? Для этого придется запаролить всю систему. Таким образом, никто не получит доступ не только к переписке ВК, но и остальным данным на ПК. Чтобы ограничить доступ к Windows, следуйте инструкции:

- Перейдите в панель управления, нажав на кнопку «Пуск» в нижней панели слева.

- Щелкните по разделу «Учетные записи».

- В появившемся списке выберите «Параметры входа».

- Нажмите на кнопку создания пароля.

- Чтобы поставить пароль на ВК на компьютер, придумайте его и подтвердите действие.

Теперь при каждом запуске операционная система потребует ввести ключ для входа. Соответственно, ваша переписка в ВК будет надежно защищена.

Настройки системы — это самый простой способ поставить пароль на ВК на ПК. Но также существуют специальные программы, которые не позволяют зайти на сайт, если не введен ключ. К такому софту относится эффективная утилита Kinder Gate. Скачать и установить ее можно бесплатно, после чего через ее настройки занести адрес социальной сети и придумать пассворд.

Поставить пароль на ВК в браузере также позволяют дополнения для обозревателей, такие как: EXE Password, LockPW Free или Set password for your browser. Через настройки плагинов следует указать путь к файлу .exe используемого браузера. После этого при запуске программы будет отображаться окно, где нужно ввести необходимые данные.

Если компьютером пользуетесь не только вы, то лучше при входе в социальную сеть ставьте галочку напротив параметра «Чужой компьютер». Также не следует хранить данные в кэше браузера. Если он запрашивает, сохранить ли учетные данные в всплывающем окне, всегда отказывайтесь.

Расширения для браузера

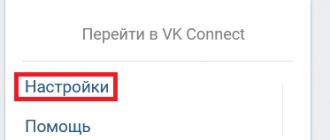

Как поставить пароль только на диалог в ВК? Для этого есть специальные плагины для обозревателя, которые расширяют его возможности. На примере самого популярного расширения VK-Helper рассмотрим, как им пользоваться:

- Скачайте и установите плагин. Найти его можно в магазине расширений Google.

- После инсталляции в верхней панели браузера будет отображаться иконка расширения. Нажмите на нее.

- В развернувшемся меню выберите «Настройки».

- Найдите среди опций функцию «Поставить пароль». Придумайте его и подтвердите действие.

После проделанных манипуляций при попытке открыть любую переписку в ВК появится специальное окно, которое потребует ввести пассворд. Иначе попасть в диалог не получится.

PIN

Personal Identification Number (PIN) — дешёвый замок, которому доверены наши деньги. Никто не беспокоится о том, чтобы создать более надёжную комбинацию хотя бы из этих четырёх цифр.

А теперь остановитесь. Вот сейчас. Прямо сейчас, не читая следующий абзац, попробуйте угадать самый популярный PIN-код. Готово?

По оценкам Ника Берри, 11% населения США использует в качестве PIN-кода (там, где есть возможность самому его изменить) комбинацию 1234.

Хакеры не уделяют внимания PIN-кодам потому, что без физического присутствия карты код бесполезен (отчасти этим можно оправдать и маленькую длину кода).

Берри взял списки появлявшихся после утечек в сети паролей, представляющих собой комбинации из четырёх цифр. С большой вероятностью человек, использующий пароль 1967, выбрал его не просто так. Второй по популярности PIN — это 1111, и 6% людей предпочитают такой код. На третьем месте 0000 (2%).

Предположим, что у знающего эту информацию человека в руках чья-то банковская карта. Три попытки до блокировки карты. Простая математика позволяет подсчитать, что у этого человека есть 19% шансов угадать PIN, если он последовательно введёт 1234, 1111 и 0000.

Наверное, по этой причине абсолютное большинство банков задают PIN-коды к выпускаемым пластиковым картам сами.

Впрочем, многие защищают PIN-кодом смартфоны, и тут действует такой рейтинг популярности: 1234, 1111, 0000, 1212, 7777, 1004, 2000, 4444, 2222, 6969, 9999, 3333, 5555, 6666, 1313, 8888, 4321, 2001, 1010.

Часто PIN представляет собой какой-то год (год рождения или историческая дата).

Многие любят делать PIN в виде повторяющихся пар цифр (причём особо популярны пары, где первая и вторая цифры отличаются на единицу).

Цифровые клавиатуры мобильных устройств выводят в топ комбинации наподобие 2580 — для её набора достаточно сделать прямой проход сверху вниз по центру.

В Корее число 1004 созвучно слову «ангел», что делает эту комбинацию там довольно популярной.

Как придумать логин

Ни одна регистрация на сайте не проходит без использования логина. Логин – набор символов (букв или цифр), означающих ваше имя в сети. Логин вводится вместе с паролем для дальнейшей авторизации. Подходить к подбору логина нужно основательно.

Если логин будет использоваться для работы, желательно указать настоящее имя и фамилию (Petr-Ivanov, Petr_Ivanov, Petr.Ivanov). Такой логин уже занят? Добавьте отчество. И такой вариант недоступен? Присоедините к имени название профессии, можно в сокращенном виде. Например: Alexei-Pirogov-PR, Vasiliy-Toropov-photo.

Если логин нужен для личных целей, можно:

- Придумать логин, используя любимое слово или фразу, имя известного человека, персонажа, название музыкальной группы.

- Вспомнить о хобби и придумать логин, основываясь на предпочтениях мира искусства и техники.

- Составить логин из слов любого иностранного языка.

- Применить зеркальный способ и напечатать имя наоборот.

- Воспользоваться генератором логинов.

Полезные статьи по теме:

- Как зарегистрировать электронную почту быстро и бесплатно?

- Как отправить электронную почту? Пошаговая инструкция.

- Правила компьютерной безопасности

Автор: Сергей Антропов (KadrofID: 5) Добавлено: 28.08.2012 в 23:51

В избранное

Комментарии (0)