Автоматический перебор (брут)

Простой и эффективный способ 90х, начала 2000х годов. Заключается в автоматическом подборе пароля зная логин (логин ВК — номер телефона). Программа взлома генерирует пароль, пытается авторизоваться. Повторяет попытку если он неверный. Взломать страницу вконтакте брутом невозможно, сайт заблокирует ip атаки, заблокирует профиль пока владелец не пройдёт валидацию. Процесс перебора может выглядеть так:

В пароле можно использовать кириллицу, латиницу, цифры, спецсимвовы, общая длина достигает и превышать 15 символов. Проведя несложные математические вычисления, убедитесь, — кол-во вариантов превышает миллиард а время подбора из-за ограничений ВК превышает жизнь человека. Это при условии, что знаете логин!

Взлом методом брута невозможен.

Сайт ВК загрузился, а пароль или логин неверный

Если вы пытаетесь войти на свою страничку в ВКонтакте, а пароль или логин воспринимается системой как неправильный, то перво-наперво проверьте себя: возможно, при вводе данных вы элементарно допускаете ошибку (чаще всего это может быть включенный Caps Lock или не переключенная на нужный язык клавиатура).

Вход

- Как взломать чужую страницу Вконтакте, и зайти на нее. Взлом чужой страницы в ВК

Если вы все перепроверили и полностью уверенны в себе, а войти на страничку по-прежнему не получается, значит, вы стали жертвой мошенников, взломавших ваш аккаунт в соцсети. Обычно нарушители после взлома меняют пароли, чтобы собственник странички не мог войти на нее.

Для разрешения ситуации нужно воспользоваться возможностью восстановления пароля – при помощи номера телефона или электронной почты (смотря к чему была подвязана ваша страничка во время регистрации).

Фишинг ВК

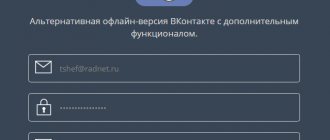

Фишинг – метод обмана пользователей, заключающийся в сборе данных для входа на поддельном сайте. Внешне сайты выглядят неотличимо от Вконтакте, доверчивый пользователь сам вписывает логин, пароль.

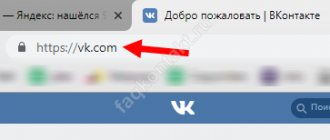

Единственная защита от кражи данных таким способом – внимательность. Смотрите адрес сайта на котором вводите данные. Адрес Вконтакте — https://vk.com и поддомены, например мобильная версия https://m.vk.com. Другие – мошеннические. Сайты наподобие vk-domen.com, vkontakte-login.cc фишинговые. Ссылки на них встречаются в группах ВК, приходят личным сообщением, заманивая перейти словами:

«Посмотри по ссылке, там твои фотографии, телефон и контактные данные. Даже не думал что есть такие поганые люди как ты, позор!»

Будете взволнованы, удивлены, в подавленном настроении. Перейдёте по ссылке, а там… фэйковый вконтакте с требованием авторизоваться. Растерянность блокирует внимательность, пару секунд и уже ввели все свои данные. Всё, данные в руках мошенников :(. В срочном порядке смените пароль в настройках и в следующий раз будьте внимательнее.

Фишинг – действенный способ взлома страницы вконтакте, будьте внимательны.

Как взломать пароль на Андроиде

Сегодня существует, по крайней мере, три варианта, позволяющих взломать пароль и проникнуть в чужой смартфон под управлением операционной системы Android:

- установка специализированных приложений;

- обращение в компании, специализирующиеся на предоставлении подобных услуг;

- использование общедоступных способов.

Любой из них предназначен для конкретной ситуации, поэтому в некоторых случаях может оказаться бесполезным. При детальном рассмотрении один метод кажется чересчур простым, другой, наоборот, сложным. Тем не менее, каждый имеет свои особенности, и обладает преимуществами перед другими.

Через Google-аккаунт

Данный вариант можно считать актуальным, когда забыт пароль для разблокировки экрана, но имеются идентификаторы для входа в аккаунт Google. В этом случае алгоритм действий будет выглядеть следующим образом:

- Нужно несколько раз подряд (от 5 до 10 в зависимости от марки устройства) ввести неправильный пароль.

- Подождать, пока система блокирует попытку входа на несколько минут (до получаса) и предупредит об этом.

- Повторить процедуру, чтобы процесс ввода пароля или рисунка был приостановлен на более длительный срок (1-2 часа) и появилась возможность снять блокировку с помощью Гугл-аккаунта.

- В появившемся окне ввести идентификационные данные от учетной записи.

После проверки система восстановит доступ к устройству, одновременно сбросив старый вариант защиты.

Теперь пользователю останется только перейти в «Настройки» и выбрать новый вид блокировки (придумать новый шифр или узор). А чтобы не забыть его повторно, целесообразно записать в блокноте или просто на листе бумаги.

Сброс пароля

Для восстановления работоспособности или получения доступа к функционалу мобильного устройства производители предусмотрели функцию жесткого сброса настроек и возврата к заводским параметрам. Если пароль был благополучно забыт, а хранящаяся в телефоне информация никакой ценности не представляет, можно смело использовать данный вариант. Чтобы сбросить пароль через Recovery (так называется функция) понадобится проделать следующие манипуляции:

- Выключить смартфон.

- После того, как потухнет экран, одновременно зажать и удерживать две кнопки: питания и регулятора громкости (неважно вниз или вверх).

- Когда появится меню загрузчика «Bootloader», выбрать режим «»Recovery mode.

В списке доступных операций выбрать функцию «wipe data/factory reset». - Попав на следующий экран, отыскать команду «Yes delete all user data» и запустить удаление действующих параметров системы.

- Для завершения процесса активировать опцию перезагрузки, кликнув по строке «reboot system now».

В результате этих действий смартфон выполнит резервное восстановление системы и сбросит все настройки до заводских параметров. Пользователь же получит устройство в том виде, в каком он приобрел его в магазине.

Звонок на устройство

Наверное, самым простым и быстрым можно назвать способ обхода блокировки с помощью входящего вызова. С ним может справиться любой новичок, но при условии, что он пользуется аппаратом, не относящимся к моделям последнего поколения (они оснащены более продвинутой системой защиты). При соблюдении следующего алгоритма разблокировать гаджет можно в течение нескольких минут. Пользователю понадобится:

- Совершить звонок с другого устройства самостоятельно или дождаться входящего вызова от друга или родственника.

- Ответить абоненту и, не сбрасывая беседы, задействовать опцию «Hold».

- В этот момент открывается доступ к функционалу девайса и появляется возможность отключить защиту.

- Для этого нужно войти в меню настроек приватности и деактивировать действующий экран блокировки.

Данный вариант привлекателен тем, что позволяет получить доступ к функционалу смартфона, сохранив ценную информацию. При этом отпадает необходимость вспоминать данные от входа в Google-аккаунт и, тем более, выполнять жесткий сброс настроек.

Разряженная батарейка

Не менее легко и просто можно снять блокировку с экрана мобильного девайса, если заряд аккумулятора находится на минимальном уровне (не выше 15-18%). Способ по аналогии напоминает предыдущий, только для доступа к содержимому телефона не требуется второй аппарат, чтобы позвонить. Вот как это нужно сделать:

- Дождаться, пока уровень заряда батареи приблизится к минимуму – 10-15%.

- На экране должно появиться предупреждение о скором отключении телефона и необходимости присоединения зарядного устройства.

- Не касаясь клавиш с предложенными вариантами («Использование батареи» или «Да»), открыть верхний экран и тапнуть по любому значку.

- Когда появится меню настройки, перейти во вкладку «Защита» и деактивировать режим блокировки.

Этот способ, равно как и предыдущий, является рабочим только на старых моделях смартфонов. Оба метода не являются новыми и активно использовались на гаджетах предыдущих поколений. Зная об этой дыре в защите, разработчики постарались ее устранить.

Сервисный центр

Если мобильное устройство было куплено недавно, и срок гарантии производителя еще не истек, целесообразно не рисковать, проводя эксперименты с разблокировкой, а обратиться сервисный центр. Поскольку все сотрудники имеют доступ к базе данных мобильного устройства, любой из них способен отключить защиту в считанные секунды. При этом, информация, хранящаяся в его памяти, будет полностью сохранена.

Метод является эффективным и надежным, но имеет один существенный недостаток. Оставляя смартфон на ремонт, пользователь передает его фактически постороннему лицу. И хотя любой сотрудник связан договором о неразглашении персональных данных клиентов, возможность их утечки исключить нельзя. Особенно это касается тех пользователей, которые хранят конфиденциальную или пикантную информацию. Поэтому данный метод стоит оставлять на самый крайний случай.

Сторонние программы

Как упоминалось в самом начале, существует масса программ, предназначенных для снятия блокировки экрана смартфона. Большое количество проверенных утилит доступно для скачивания из магазина Google Play. Однако следуя рекламе, многие пользователи устанавливают приложения сомнительного качества, с помощью которых мошенники получают доступ к содержимому телефона. Чтобы не стать жертвой очередных хакеров, следует выбирать проверенные источники и пользоваться качественными программами. Популярными сегодня считаются:

- Screen Lock Bypass Pro

- Screen off and Lock

- Touch Lock

Всех их объединяет единый принцип работы: они деактивируют код блокировки в момент созданий скриншота экрана. Помимо основного назначения функционал позволяет обеспечить дополнительную защиту личных данных на максимально высоком уровне.

Сброс до заводских настроек

Данный метод часто путают с перепрошивкой, которая выполняется через меню Recovery. Однако между этими двумя вариантами имеются существенные отличия. В данном случае сброс не приводит к удалению всех установленных программ и приложений, сохраненных текстовых и медиафайлов. Результатом манипуляций становится очистка кэш и восстановление работы операционной системы. Этот вариант полезно применять при откате к предыдущей версии Android, но очень часто он используется для снятия защиты и доступа к содержимому смартфона.

Чтобы реализовать задуманное данным способом, следует посетить официальный сайт разработчика и загрузить оттуда файлы для обновления операционной системы на свой компьютер. Затем с помощью кабеля USB подключить к нему мобильный девайс и перенести их в корневую папку OS. После того, как будет установлена предыдущая версия Android, весь кэш будет автоматически очищен, произойдет сброс настроек, в том числе и пароль блокировки экрана. В результате пользователь сможет войти в свой смартфон и выбрать новый вариант защиты.

Метод является действенным, но чересчур сложным и трудоемким. Он требует от владельца гаджета не только временных затрат, но и определенных знаний. Он должен иметь представление о том, какая версия установлена на телефоне, и в какую директорию следует поместить файлы, перенесенные с ПК.

Удаление файлов ключа

Этот метод позволяет разблокировать мобильное устройство практически в любой ситуации. Однако он признан самым сложных среди описанных ранее. Чтобы воспользоваться им, пользователь должен обладать определенным опытом в решении подобных проблем, разбираться в том, как устроены приложения и каким образом они создаются. Это необходимо, чтобы в целом пакете файлов отыскать тот единственный, который отвечает за сохранение пароля, PIN-кода или графического рисунка. Обнаружение и удаление данного файла ключа и позволит деактивировать защиту и вернуть пароль, установленный разработчиком по умолчанию («0000» или «1234»).

Метод также реализуется через режим Recovery, поскольку понадобится вносить изменения в файловую систему ОС Андроид. К тому же на предварительном этапе очень важно получить представление, за что отвечает каждая папка дисплея. В противном случае телефон может не запуститься, и единственным выходом станет обращение в сервисный центр или ремонтную мастерскую.

Отключение блокировки через компьютер

Об использовании персонального компьютера или ноутбука для разблокировки экрана телефона наверняка слышали многие, но лишь единицы применяли данный способ на практике. В действительности же стороннее оборудование является лишь средством для достижения цели, тогда как способы решения проблемы могут меняться в зависимости от обстоятельств. Наиболее распространенными можно назвать следующие:

- Загрузка программы-разблокировщика на ПК с последующим использованием для обхода защиты.

- Поиск и удаление файлов ключа с целью восстановления стандартных настроек и оптимизации работы операционной системы.

- Внесение изменений в ОС Андроид для восстановления с помощью резервной копии.

Не менее востребованным, хотя и трудоемким, является способ получения доступа к настройкам смартфона с помощью программы «Android System Development Kit». Скачать ее можно с сайта разработчика. После загрузки понадобится выполнить следующее:

Включить режим отладки по UCB, перейдя в «Настройки» → «Общие» → «О телефоне» → «Общие» → «Информационные программы».- О.

- Соединить телефон с компьютером.

- В командной строке прописать «C:\Users\Имя пользователя\AppData\Local\Android\Android-SDK\платформенные инструменты».

- В меню Recovery ввести ADB и дождаться пока система будет полностью перезапущена.

Не стоит забывать, что для корректного выполнения данной процедуры ПК должен находиться в списке разрешенных устройств на смартфоне.

Вирусы, компьютерные трояны

Трояны незаметно устанавливаются на компьютер и передают информацию злоумышленникам. Лицензионные антивирусы обнаруживают программы и быстро обезвреживают. Вирус, замаскированный под полезную программу, устанавливают пользователи, разрешая антивирусам её работу во время инсталляции.

Не скачивайте программы с сомнительных источников. Устанавливайте лицензионные антивирусы, внимательно читайте уведомления при установке.

Взлом с помощью вируса возможен если пользователь разрешает работу в настройках антивируса. Либо антивирус устарел.

Не найдена страница

Скорость Интернета тоже влияет на работу в сети. Попробуйте открыть любую страницу, кроме вашей в социальной сети. Открывается? Попробуйте пройти по различным ссылкам из поисковика (например, «Яндекс» или «Гугл»). Все работает? Снова откройте свою страницу в социальной сети. Все еще не открывается? Задаетесь вопросом о том, почему не заходит «ВКонтакте»? Пишет: «Страница не найдена»? Откройте ее в другом браузере. Например, вы постоянно заходите в Интернет с помощью Opera. Смените ее на другой браузер. Например, Google Chrome. Если это помогло, то проблема именно в привычном вам браузере. Возможно, стоит его обновить или почистить куки. Ни один браузер не заходит «ВКонтакте»? Скорее всего, ваша система наткнулась на вирус или мошенников.

Программы-шпионы на компьютере

Программы используются родителями для установки на компьютер, телефон, планшет детей. Они легальны, не конфликтуют с антивирусами, работают эффективно. Могут передать помимо данных для авторизации всю переписку. Лайки, комментарии, историю активности.

Для установки и настройки программ нужен свободный доступ к устройству с которого заходят в ВК. Туда устанавливается программа-шпион.

Шпионы вконтакте эффективны для перехвата, передачи информации. Для установки требуется компьютер пользователя.

Какими способами можно взломать телефон

Существует два основных способа, которыми можно взломать чужой телефон:

- использование специализированных программ для удалённого доступа к мобильному устройству;

- обратиться к услугам компаний, которые предоставляют услуги взлома телефонов.

О конторах, которые обещают взломать чужой смартфон речь пойдёт далее, поэтому для начала разберём первый способ.

Получить данные через специализированную программу-шпион без сомнения наиболее лёгкий метод взлома чужого смартфона. Ведь для этого не требуется каких-либо специализированных навыков программирования от взломщика. Однако главным преимуществом такого рода приложения является то, что их практически невозможно обнаружить «жертве взлома».

Программы шпионы, в свою очередь, делятся на два основных вида:

- с доступом к мобильному устройству взлома;

- без доступа к смартфону «жертвы».

Первый приложения для «шпионажа» работают непосредственно на телефонном аппарате, доступ к которому взломщик хочет получить. Из-за этого возникает главная особенность данного вида программ: для взлома необходимо, чтобы программа-шпион была установлена на носителе.

То есть взломщик должен иметь физический доступ к интересующему его устройству. После установки, приложение начнёт загружать информацию с интересующего смартфона на специальный онлайн-сервер программы. Взломщик в свою очередь будет иметь доступ к данному хранилищу.

Физический доступ к мобильному устройству «жертвы» понадобится только один раз. В дальнейшем данные будут автоматически загружаться на онлайн-сервер.

Второй вид приложений-шпионов работает исключительно со смартфонами iPhone от компании Apple. Данные программы работают путём мониторинга специализированных облачных хранилищ, в случае с «яблочной» продукцией – это iCloud. Соответственно, для взлома смартфона не понадобится физический доступ к гаджету.

Однако у данного вида программ есть существенный недостаток — обновлённые данных «жертвы». Дело в том, что облачные хранилища обновляют информацию в определённые временные отрезки установленные пользователем. Поэтому просматривать данные в режиме онлайн не получится.

Шпион-тулбар в браузере

Не обязательно устанавливать программы-шпионы на телефон или компьютер, можно установить плагин/приложение для браузера, который незаметно передаст информацию злоумышленнику. Распространение приложений-шпионов популярно.

Приложения показывают рекламу на сайтах, поисковиках, социальных сетях. Могут устанавливаться без вашего ведома перейдя по вражеской ссылке вашими руками, в надежде, что это полезный плагин. «Плюс» тулбаров – легко удалить в настройках.

Тулбары эффективны для перехвата логина, пароля.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Просмотр пароля в браузере

Если злоумышленник сядет за ваш компьютер, без труда узнает пароль любого сайта. В том числе страницы ВК. В гугл хром его смотрят так:

Настройки –> Показать дополнительный настройки.

Прокрутите до раздела «Пароли и формы», нажмите «Настроить» для строчки «Предлагать сохранять пароли для сайтов». Во всплывающем окне найдите сайт vk.com, нажмите на строчку. В поле «Пароль» нажмите кнопку «Показать».

Если на Windows при входе в систему установлен пароль, она попросит его ввести. Если ок, вместо звездочек на мониторе отразится пароль ВК, который можно скопировать, сфотографировать на телефон.

Эффективный способ.

Как зайти официально

Тут все просто – нужно найти нужную страницу в поиске или в собственном контакт-листе, если вы дружите с рассматриваемым человеком, и перейти туда для просмотра. Это единственный разрешенный путь, демонстрирующий, как зайти в чужой ВК.

В качестве гостя вы увидите только тот контент и информацию, которую открыл для посетителей хозяин страницы. То есть, вряд ли вы сможете посмотреть скрытых друзей, закрытую музыку, тайные фото. Разумеется, вы не прочитаете переписку и никак не сможете повлиять на настройки данного профиля. Как говорится, смотри, но не трогай!

Для этого вам потребуется выполнить полноценный вход в ВК на чужую страницу (аккаунт), с использованием правильного логина и пароля. Как вы понимаете, этот путь неофициальный.

Социальная инженерия

Обширное понятие. Метод заключается в сборе необходимых персональных данных посредством обмана пользователей.

Поддельный сайт, или фишинговый, так же средство социальной инженерии. Пользователи получают от мошенников письма на почту, внешне выглядящие письмами ВК, sms сообщения. В письмах требуют предоставить данные. Отличаются лишь методы побуждения: в каком-то случае обоснуют происходящим сейчас взломом профиля, в каком-то это будет необходимостью дальнейшего пользования аккаунтом. Были случаи, мошенники от имени администрации ВК требовали предоставить пароль, угрожая переводом аккаунта на платное обслуживание в случае отказа. Как действует мошенник при взломе аккаунта? Сначала узнает номер телефона, после фишингом или рассылкой sms логическим путем и хитростью выяснит остальное. Социальная инженерия позволяет взламывать без номера телефона, программ и бесплатно. Способу посвящены тысячи сайтов по всему миру, есть статья Wikipedia. Не будем зацикливаться на всех способах инженерии.

Социальная инженерия эффективный способ из всех существующих. Вероятность взлома 100%.

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Подкуп сотрудника полиции

Полиция имеет возможность получить доступ к аккаунту проводя досудебные дела. В законе прописана процедура получения от российских сайтов персональных доступов пользователей. Тем не менее, процедуры не соблюдаются и данные аккаунтов предоставляются по письменному требованию сотрудника полиции.

Если задумали заполучить доступ к чужой странице вконтакте и знакомы с сотрудником полиции который за взятку предоставит данные, вероятность получения высока. Так же высока вероятность попасть в тюрьму, если сотрудник полиции даст согласие на аферу, но в момент передачи взятки наденет наручники.

Как взломать Wi-Fi на Android

Не многим известно, что на Андроиде можно взломать не только пароль доступа, игры, но и беспроводную сеть. Успешная реализация идеи дает возможность подключаться к любой точке и пользоваться интернет трафиком бесплатно. Сделать это позволяет программа «WPS Connect». Алгоритм следующий:

- Скачать и установить приложение на своем смартфоне.

- При первом запуске открыть список доступных подключений.

- Найти точку с отличным сигналом, но запароленным Wi-Fi.

- Выбрать сеть, напротив которой горит индикатор зеленого цвета, и активировать соединение.

Утилита помогает быстро подключаться к сетям Wi-Fi, но при одном условии. Роутер должен поддерживать тип подключения WPS. А поскольку передача данных сегодня осуществляется в формате WPA, то отыскать точку со старым роутером будет проблематично. Но если все же повезет, то подключение будет выполнено в считанные секунды.

Официальность

Что ж, мы уже знаем, что такое «Контакт». Вход на чужую страницу здесь можно понимать под несколькими смыслами. Первый — это так называемый «официальный» метод. Речь идет о посещении чужой анкеты, точнее, о ее просмотре, будучи авторизованным в системе со своего аккаунта.

Если вы думаете, как зайти на чужую страницу в «Контакте», то попробуйте использовать поиск. Там вы сможете найти желаемого человека. Далее просто кликните по имени пользователя — вас перебросит в его профиль. Вы увидите всю доступную информацию, которую вам разрешает видеть «хозяин» анкеты. Вашему редактированию чужая страница в «Контакте» не подлежит. Теперь попробуем с вами рассмотреть другой смысл данного выражения.

Пентестер: отличия от хакера

Пентестер — это хакер, который работает полностью легально и в рамках закона. Суть его работы — поиск уязвимостей в системах безопасности. Но есть несколько серьезных отличий:

- Разработчики в курсе про действия пентестера. Все действия по поиску уязвимостей ведутся либо по специальному договору, либо с помощью программ Bug Bounty. О них поговорим чуть позже.

- Пентестер только ищет уязвимости, а не собирается использовать их. Тут есть тонкий момент. Обнаружить дыру в системе хранения данных — с этим все оk. А вот попытаться скачать конфиденциальные данные, протестировав эту дыру, — это уже срок. Пентестер должен указать на дыру разработчикам и указать на возможность, как можно ее использовать, но не пробовать делать это самостоятельно.

- Заработок пентестера — полностью белый. Выплаты по Bug Bounty или оплата по договору абсолютно легальны. Так что визитов из налоговой можно не бояться.

По сути пентестера от хакера отличает свод правил, которыми он руководствуется.

Пентестер работает исключительно по программам Bug Bounty или после заключения контракта с компанией. Из-за того, что сам процесс пентестинга связан со взломом защиты, процедура очень формализованная.

Нельзя просто найти уязвимость в системе защиты и указать на нее владельцу. Потому что за это можно получить вполне реальное обвинение.

В 2021 году 18-летний хакер нашел уязвимость в системе безопасности венгерской транспортной компании BKK. Баг был простой — с помощью инструментов для разработчика в браузере парень изменил исходный код страницы, вписав свою цену на билет (20 центов вместо 30 евро). Валидация цены не проводилась ни на сервере, ни на стороне клиента, поэтому хакер смог купить билет за эту цену.

После этого он обратился к представителям компании, раскрыв всю информацию об уязвимости. Но получил не благодарность, а уголовное дело. Транспортная и подала на него в суд. Парня арестовали.История закончилась хорошо. Она получила большой резонанс в СМИ, пользователи просто обрушили рейтинг компании в Facebook. А с учетом того, что компания якобы тратила свыше миллиона долларов на защиту данных каждый год, обнаружение такого глупого бага, которым мог воспользоваться любой человек, просто уничтожило ее репутацию.

У парня были благородные намерения — он хотел указать на дыру в системе продаж билетов, наглядно продемонстрировав ее. Но при этом его действия все равно можно квалифицировать как взлом системы безопасности. А это уголовное дело.

Формально компания была полностью права, выдвигая ему обвинения. Какими бы ни были намерения парня, он нарушил закон. И от реального срока его спас только общественный резонанс.

Метод 3: Взлом аккаунта Инстаграм используя уловку «Забыл пароль»

В данном разделе мы покажем вам, как можно узнать чужой пароль, зная только его/ее никнейм. Перед вами пошаговая инструкция о том, как взломать аккаунт Инстаграм, используя уловку «Забыл пароль».

Шаг 1: Откройте Инстаграм Аккаунт – жмите на разноцветную иконку приложения и перед вами появится домашняя страница Инстаграма, если вы залогинены.

Шаг 2: Нажмите на вкладку «Menu» и выберите «Add Account»

Шаг 3: Откроется меню входа, заполните никнейм пользователя, которого желаете взломать и нажмите «Forgot Password».

Шаг 4: Для подтверждения того, что это ваш аккаунт выберите подтверждение через SMS. И введите ваш номер телефона.

Шаг 5: Вам придет ссылка сброса пароля по SMS для смены пароля от Инстаграм аккаунта.

Шаг 6: Откройте SMS и нажмите на смену пароля от аккаунта в разделе Change Password

Шаг 7: Введите новый пароль на ваш выбор и входите в Инстаграм аккаунт. Поздравляем, вы успешно взломали пароль от Инстаграм аккаунта.

Программа Lamescan

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Почему я попадаю на чужую страницу? В чем причина?

Скорее всего, этому человеку раньше принадлежал твой номер мобильного телефона. Его страница ВКонтакте, на которую ты попадаешь, была привязана к этому номеру. Затем он долгое время не пользовался номером. Сотовые операторы продают номера другим людям, когда они долго не используются, это часто бывает. Номер снова поступил в продажу, и в итоге оказалось, что новый владелец номера — это ты. А страница ВКонтакте того человека все еще привязана к нему. Но тебе-то нужно восстановить доступ к своей странице!

Когда ты заполняешь заявку на восстановление страницы, у тебя спрашивают доступный номер телефона. Ты указываешь его, но сайт ВКонтакте помнит, что он связан со страницей другого человека. Поэтому когда твою заявку одобряют, ты попадаешь на его страницу. Это неправильно. Будем решать проблему.

Где учиться на пентестера

И напоследок мы собрали несколько популярных ресурсов, на которых можно получить всю необходимую информацию для профессии пентестера:

- Hackaday. Популярный портал с советами по взлому систем, новостями из мира пентестинга, практическими гайдами и просто огромным количеством полезностей. Подойдет как для новичков, так и для опытных пентестеров.

- EC-Council CEH. Комплексные курсы по этичному хакингу, после которых можно получить сертификат CEH. Считаются одними из самых сильных курсов по пентестингу в мире.

- Cybrary. Бесплатная платформа с кучей курсов по информационной безопасности. Хорошо подойдет новичку, который только начинает разбираться в пентестинге.

- Профессия Этичный хакер от Skillfactory. Мы сами недавно запустили масштабный 10-месячный комплексный курс, где обучаем всем премудростям и хитростям пентестинга. Реальные пентестеры передают свой опыт и на практике помогают находить уязвимости в ПО и веб-проектах.

И еще несколько сайтов, где можно совершенствовать практические навыки:

- HackThis!! — здесь можно прокачивать умения взлома систем в игровом режиме и одновременно обучаться этому.

- Root me — свыше 380 практических заданий для пентестера: от новичка до профи.

- Try2Hack — один из самых старых ресурсов для практики пентестинга. Для базового уровня — самое оно.

- Webgoat — реалистичная среда с уроками, где можно обучаться основам пентестинга и сразу же использовать знания на практике.

- Google Gruyere — выглядит как обычный сайт, но в нем специально оставлено много дыр в безопасности. Отлично подходит тем, кто начинает изучать пентестинг.

- OverTheWire — один из топовых сайтов для обучения пентестинга в игровом режиме. 50 уровней сложности и активное сообщество, где можно спросить совета.

Согласно данным исследования Inside the mind of a hacker, пентестинг сегодня считается даже более прибыльным, чем злонамеренный взлом. Компании хорошо платят тем, кто находит уязвимости их систем — многим хакерам просто незачем нырять в Даркнет, если официально и вполне легально можно заработать не меньше.

Если вы хотите стать пентестером — путь открыт. Но вот стать хорошим пентестером, который зарабатывает десятки тысяч долларов в месяц, намного сложнее. Это уже больше похоже на искусство, а не на ремесло. Готовы к такому? Тогда вперед!

А промокод HABR

даст вам получить дополнительные 10% к скидке указанной на баннере.

- Профессия Этичный хакер от Skillfactory

- Онлайн-буткемп по Data Science

- Обучение профессии Data Analyst с нуля

- Онлайн-буткемп по Data Analytics

- Обучение профессии Data Science с нуля

- Курс «Python для веб-разработки»

Eще курсы

- Курс по аналитике данных

- Курс по DevOps

- Профессия Веб-разработчик

- Профессия iOS-разработчик с нуля

- Профессия Android-разработчик с нуля

- Профессия Java-разработчик с нуля

- Курс по JavaScript

- Курс по Machine Learning

- Курс «Математика и Machine Learning для Data Science»

- Продвинутый курс «Machine Learning Pro + Deep Learning»